Navigazione in incognito: cosa fa davvero (e cosa no)

La navigazione in incognito non ti rende invisibile online. Questa guida analizza cosa protegge realmente questa modalità, quali tracce digitali rimangono visibili e come implementare strategie efficaci per la vera privacy online.

Il paradosso dell’anonimato digitale

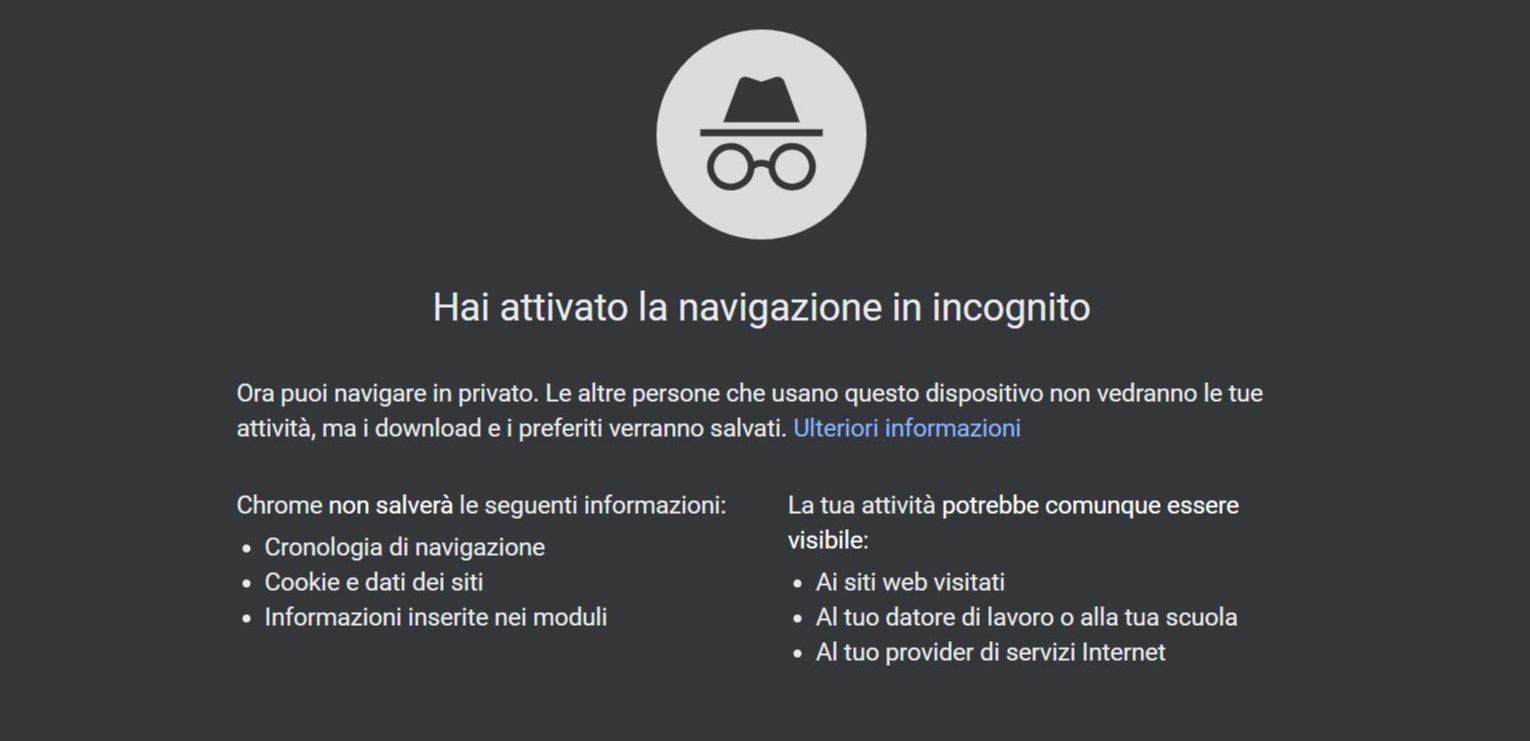

La navigazione in incognito è diventata un riflesso automatico nell’era digitale contemporanea. Con un semplice comando, che varia da browser a browser ma mantiene sempre la stessa logica di accessibilità immediata, appare l’iconica finestra scura ornata da cappello e occhiali, simboli universali di anonimato che creano un’immediata sensazione di protezione totale. Secondo statistiche recenti, oltre il 46% degli utenti internet utilizza regolarmente questa modalità, spesso nutrendo aspettative irrealistiche sulla protezione effettivamente offerta.

Questa percezione di sicurezza assoluta rappresenta uno dei più diffusi e pericolosi equivoci della sicurezza informatica moderna. La discrepanza tra ciò che gli utenti credono che la modalità in incognito faccia e ciò che realmente offre è talmente ampia da costituire un vero e proprio problema di alfabetizzazione digitale. È fondamentale comprendere non solo le funzionalità effettive di questa modalità, ma soprattutto i suoi limiti intrinseci per navigare consapevolmente nel complesso ecosistema digitale contemporaneo, dove ogni click lascia una traccia e ogni interazione genera dati che alimentano l’economia dell’informazione.

Cos’è realmente la navigazione in incognito

Il funzionamento tecnico a livello di browser

Quando si attiva la modalità di navigazione in incognito, denominata “Private Browsing” in Safari o “InPrivate” in Microsoft Edge a seconda del browser utilizzato, si innesca una serie di modifiche sostanziali al comportamento standard del software di navigazione. Il browser crea innanzitutto una sessione completamente isolata dalla navigazione normale, un ambiente segregato dove i dati vengono gestiti con regole differenti. La cache, normalmente salvata sul disco rigido per velocizzare il caricamento delle pagine già visitate, viene invece mantenuta solo nella memoria RAM, destinata a scomparire completamente alla chiusura della finestra.

I cookie, quei piccoli file di testo che i siti web utilizzano per ricordare le nostre preferenze e mantenere attive le sessioni di login, vengono trattati come elementi temporanei di sessione. Non appena la finestra di navigazione in incognito viene chiusa, tutti questi cookie vengono eliminati automaticamente, come se non fossero mai esistiti. La cronologia di navigazione, normalmente registrata meticolosamente in un database locale per permettere di ritrovare facilmente siti visitati in precedenza, semplicemente non viene scritta. Le informazioni inserite nei moduli, quelle che normalmente il browser si offre di ricordare per velocizzare future compilazioni, non vengono salvate. Anche i permessi concessi ai siti web, come l’accesso alla posizione geografica o l’invio di notifiche, vengono resettati al termine della sessione.

È però importante notare che alcuni elementi sopravvivono alla modalità in incognito. I segnalibri creati durante la sessione privata rimangono memorizzati permanentemente nel browser. I file scaricati vengono salvati normalmente sul disco rigido, anche se la loro presenza non viene registrata nella cronologia dei download del browser. Le configurazioni e preferenze generali del browser rimangono inalterate, così come i certificati SSL eventualmente accettati durante la navigazione.

Le peculiarità dei diversi browser

Ogni produttore di browser ha implementato la modalità privata con caratteristiche specifiche che riflettono filosofie diverse sulla privacy. Google Chrome, con la sua Incognito Mode, adotta un approccio che disabilita automaticamente la maggior parte delle estensioni, a meno che l’utente non le autorizzi esplicitamente a funzionare anche in modalità privata. Questa scelta riflette la consapevolezza che molte estensioni possono rappresentare un rischio per la privacy, raccogliendo dati anche quando l’utente crede di navigare in modo anonimo. Chrome mantiene inoltre completamente separati i profili utente e non sincronizza alcun dato con l’account Google durante le sessioni in incognito.

Mozilla Firefox ha scelto un approccio più aggressivo per la navigazione in incognito attraverso la sua Private Browsing, includendo di default una protezione antitracciamento avanzata che blocca automaticamente i tracker noti e offre protezione contro il fingerprinting del browser, quella tecnica sofisticata che permette di identificare univocamente un utente basandosi sulle caratteristiche tecniche del suo sistema.

Safari di Apple implementa la sua Private Browsing con tecnologie proprietarie come l’Intelligent Tracking Prevention, che utilizza il machine learning per identificare e bloccare i tentativi di tracciamento cross-site. Inoltre, per gli utenti iCloud+, Safari offre la possibilità di generare indirizzi email casuali per la compilazione dei moduli, aggiungendo un ulteriore livello di anonimato.

Microsoft Edge, con la sua modalità InPrivate, integra Microsoft Defender SmartScreen per la protezione contro siti malevoli e phishing, offrendo diverse modalità di protezione dal tracking che l’utente può selezionare in base alle proprie esigenze. Edge mantiene anche una separazione netta tra i dati di navigazione personale e quelli aziendali, particolarmente utile per chi utilizza lo stesso dispositivo per lavoro e attività private.

Chi può ancora tracciare la tua attività online

La visibilità totale del provider di servizi internet

Il provider di servizi internet mantiene una visibilità completa e dettagliata su tutto il traffico dati che transita attraverso la sua infrastruttura, indipendentemente dalla modalità di navigazione utilizzata dall’utente. Questa visibilità è intrinseca all’architettura stessa di internet: per raggiungere qualsiasi destinazione online, i dati devono necessariamente passare attraverso i server del provider, che agisce come intermediario indispensabile tra l’utente e la rete globale.

Ogni richiesta DNS, il meccanismo che traduce i nomi dei siti web in indirizzi IP numerici comprensibili dai computer, viene registrata nei log del provider. Questi log contengono non solo l’elenco dei siti visitati, ma anche timestamp precisi, la durata delle sessioni, il volume di dati scambiati e i protocolli utilizzati. I pattern di traffico che emergono da questi dati permettono di ricostruire con precisione le abitudini di navigazione di un utente, identificando orari di utilizzo, tipologie di contenuti preferiti e frequenza di accesso a specifici servizi.

Le implicazioni legali di questa raccolta dati sono significative. In molti paesi, legislazioni specifiche obbligano i provider a conservare questi metadati per periodi che variano dai sei mesi ai due anni. Anche nell’Unione Europea, dove la Direttiva sulla conservazione dei dati è stata invalidata dalla Corte di Giustizia, molti stati membri hanno mantenuto legislazioni nazionali che impongono obblighi di conservazione. Questi dati possono essere richiesti dalle forze dell’ordine nell’ambito di indagini, rendendo illusoria qualsiasi aspettativa di anonimato basata sulla sola navigazione in incognito.

L’identificazione persistente da parte dei siti web

I siti web moderni hanno sviluppato tecniche di tracking estremamente sofisticate che vanno ben oltre i semplici cookie e che la modalità di navigazione in incognito incognito non può contrastare efficacemente. Il browser fingerprinting rappresenta l’evoluzione più avanzata di queste tecniche, permettendo di creare un’impronta digitale unica del dispositivo basandosi su centinaia di parametri apparentemente innocui.

Il canvas fingerprinting sfrutta le minime differenze nel modo in cui ogni combinazione di hardware e software renderizza elementi grafici per creare un identificatore quasi univoco. Quando un sito web chiede al browser di disegnare un testo o una forma invisibile, le microscopiche variazioni nel risultato, dovute a differenze nella scheda grafica, nei driver, nel sistema operativo e nelle impostazioni, creano una firma digitale che può identificare il dispositivo con una precisione superiore al 99%. Similmente, il WebGL fingerprinting analizza le capacità di rendering 3D del sistema, mentre l’audio fingerprinting sfrutta le caratteristiche uniche del processamento audio di ogni dispositivo.

Ancora più insidiose sono le tecniche che abusano di protocolli legittimi per scopi di tracking. I supercookie memorizzano identificatori in locazioni alternative rispetto ai normali cookie, sfruttando tecnologie come Flash o Silverlight che operano indipendentemente dal browser. L’ETag tracking utilizza gli header HTTP, normalmente impiegati per la gestione della cache, per memorizzare e recuperare identificatori univoci. Persino il protocollo HSTS, progettato per migliorare la sicurezza forzando connessioni HTTPS, può essere manipolato per creare super cookie virtualmente indistruttibili.

Il monitoraggio nelle reti aziendali e scolastiche

Le reti gestite da aziende e istituzioni educative implementano sistemi di monitoraggio di livello enterprise che rendono completamente irrilevante l’uso della modalità di navigazione in incognito. Questi ambienti sono progettati specificamente per mantenere un controllo totale su tutte le attività di rete, sia per ragioni di sicurezza che per garantire il rispetto delle policy aziendali o scolastiche.

I proxy server agiscono come intermediari obbligatori per tutto il traffico internet, intercettando e analizzando ogni richiesta e risposta. Questi sistemi non si limitano a registrare gli URL visitati, ma possono eseguire Deep Packet Inspection, analizzando il contenuto effettivo dei pacchetti dati per identificare tipologie di traffico, contenuti specifici o comportamenti anomali. Anche il traffico HTTPS, teoricamente crittografato, può essere decifrato attraverso tecniche di SSL/TLS Inspection, dove il proxy si interpone nella connessione sicura presentandosi al browser con un certificato aziendale pre-installato.

I sistemi di Endpoint Detection and Response monitorano direttamente l’attività sul dispositivo stesso, registrando processi in esecuzione, file aperti, connessioni di rete e comportamenti del sistema. Questi strumenti operano a un livello più profondo rispetto al browser, rendendo completamente trasparente qualsiasi tentativo di navigazione privata. I sistemi di Data Loss Prevention completano il quadro controllando attivamente i dati in uscita dalla rete per prevenire fughe di informazioni sensibili, analizzando contenuti di email, upload su cloud e trasferimenti di file.

Come costruire una vera strategia di privacy online

La prima linea di difesa: comprendere e utilizzare le VPN

Una Virtual Private Network rappresenta il primo passo concreto verso una reale protezione della privacy online, ma è fondamentale comprenderne il funzionamento e i limiti per utilizzarla efficacemente. Una VPN crea un tunnel crittografato tra il dispositivo dell’utente e un server remoto gestito dal provider VPN, facendo sì che tutto il traffico internet appaia provenire da questo server anziché dalla connessione reale dell’utente.

La crittografia utilizzata dalle VPN di qualità, tipicamente AES-256, è di livello militare e praticamente inviolabile con la tecnologia attuale. Questo significa che il provider di servizi internet può vedere solo che c’è una connessione verso il server VPN, ma non può decifrare il contenuto del traffico né identificare i siti web visitati. Il Kill Switch, una funzionalità essenziale, blocca automaticamente tutto il traffico internet se la connessione VPN si interrompe improvvisamente, prevenendo fughe accidentali di dati. La protezione contro i DNS leak assicura che le richieste di risoluzione dei nomi di dominio passino attraverso il tunnel crittografato anziché essere inviate direttamente al provider.

Tuttavia, la scelta del provider VPN è cruciale. Una politica no-log verificata da audit indipendenti è fondamentale, perché garantisce che il provider non conservi registri delle attività degli utenti. La giurisdizione legale del provider è altrettanto importante: paesi al di fuori delle alleanze di intelligence come Five Eyes, Nine Eyes o Fourteen Eyes offrono generalmente maggiori garanzie di privacy. I server RAM-only, che non mantengono dati persistenti su disco, rappresentano un’ulteriore garanzia tecnica contro la possibilità di recuperare informazioni anche in caso di sequestro dei server.

Browser specializzati e il loro ruolo nell’ecosistema della privacy

L’adozione di browser specializzati rappresenta un salto qualitativo nella protezione della privacy che va ben oltre le capacità della semplice modalità di navigazione in incognito. Tor Browser incarna l’approccio più radicale alla privacy online, instradando tutto il traffico attraverso la rete Tor, dove ogni comunicazione passa attraverso tre nodi casuali prima di raggiungere la destinazione finale. Questo sistema di routing a cipolla rende estremamente difficile, anche se non impossibile, tracciare l’origine del traffico. Il browser include inoltre protezioni integrate contro il fingerprinting, standardizzando le risposte a molte delle tecniche di identificazione più comuni.

Brave Browser rappresenta un compromesso più pratico per l’uso quotidiano, integrando nativamente blocchi per tracker e pubblicità, con la possibilità opzionale di utilizzare la rete Tor per navigazione particolarmente sensibile. La sua filosofia di privacy by default significa che le protezioni sono attive fin dal primo utilizzo, senza necessità di configurazioni complesse.

Firefox, opportunamente configurato, può offrire livelli di privacy comparabili attraverso modifiche nelle impostazioni avanzate accessibili attraverso about:config. L’implementazione di container tabs permette di isolare completamente diverse sessioni di navigazione, mentre l’Enhanced Tracking Protection in modalità strict blocca aggressivamente la maggior parte dei tracker conosciuti. L’abilitazione del DNS-over-HTTPS cripta le richieste DNS, prevenendo intercettazioni e manipolazioni a livello di rete.

Strategie avanzate per utenti ad alto rischio

Per situazioni che richiedono il massimo livello di anonimato e sicurezza, esistono soluzioni che vanno oltre i browser e le VPN, ridefinendo completamente l’approccio alla privacy digitale. Tails, The Amnesic Incognito Live System, rappresenta l’estremo della protezione: un sistema operativo completo che si avvia da una chiavetta USB e non lascia alcuna traccia sul computer host. Tutto il traffico viene automaticamente instradato attraverso Tor, e alla chiusura del sistema ogni dato in memoria viene cancellato in modo sicuro. Questa soluzione è particolarmente indicata per giornalisti che lavorano in regimi oppressivi, whistleblower o attivisti che operano in contesti ad alto rischio.

Qubes OS adotta un approccio differente basato sulla compartimentazione attraverso virtualizzazione. Ogni applicazione o attività viene eseguita in una macchina virtuale isolata, impedendo che un eventuale compromissione in un compartimento possa propagarsi al resto del sistema. Questo approccio, seppur complesso da gestire, offre un livello di sicurezza superiore per chi deve gestire informazioni di diversi livelli di sensibilità sullo stesso dispositivo.

Le implicazioni pratiche nell’uso quotidiano

Quando la navigazione in incognito è effettivamente utile

Nonostante i suoi limiti, la navigazione in incognito mantiene una sua utilità in specifici contesti quotidiani dove la protezione richiesta è principalmente locale. Quando si effettuano acquisti online su un computer condiviso, impedisce che i suggerimenti di regalo appaiano nella cronologia o negli annunci pubblicitari, preservando la sorpresa. Per ricerche mediche o personali su dispositivi condivisi, evita imbarazzi o violazioni della privacy familiare.

Gli sviluppatori web trovano nella modalità di navigazione in incognito uno strumento prezioso per testare siti web senza l’interferenza di cache, cookie o estensioni che potrebbero alterare il comportamento delle applicazioni. Chi gestisce multiple identità online per lo stesso servizio può utilizzare finestre in incognito per mantenere sessioni separate senza dover continuamente effettuare login e logout. Anche per sessioni bancarie su computer pubblici o poco fidati, la modalità di navigazione in incognito offre un livello base di protezione assicurando che credenziali e informazioni sensibili non rimangano memorizzate localmente.

Scenari che richiedono protezioni avanzate

Esistono situazioni dove affidarsi alla sola navigazione in incognito non solo è insufficiente, ma può creare una falsa sensazione di sicurezza potenzialmente pericolosa. Il whistleblowing e il giornalismo investigativo richiedono l’uso combinato di Tor, piattaforme sicure come SecureDrop e comunicazioni criptate end-to-end. In questi contesti, un singolo errore nella protezione dell’identità può avere conseguenze devastanti.

L’attivismo in regimi autoritari necessita di strategie multistrato che combinano VPN affidabili, Tor e sistemi operativi sicuri, con particolare attenzione alla compartimentazione delle identità digitali e alla gestione sicura delle comunicazioni. La ricerca competitiva aziendale, dove la protezione del proprietary information è cruciale, richiede l’uso di VPN aziendali dedicate e browser isolati per prevenire fughe di informazioni attraverso fingerprinting o tracking.

Il trading e gli investimenti online presentano rischi specifici legati sia alla sicurezza finanziaria che alla protezione delle strategie di investimento. L’uso combinato di VPN, autenticazione a due fattori e sessioni isolate diventa essenziale per proteggere capitale e informazioni sensibili. Le consulenze legali o mediche che coinvolgono informazioni confidenziali richiedono comunicazioni criptate end-to-end e particolare attenzione alla gestione dei metadati, che possono rivelare informazioni sensibili anche quando il contenuto delle comunicazioni è protetto.

L’evoluzione del panorama normativo

Il GDPR e il suo impatto sulla privacy digitale

Il Regolamento Generale sulla Protezione dei Dati ha ridefinito il panorama della privacy in Europa e influenzato legislazioni in tutto il mondo. Il diritto all’oblio permette (o dovrebbe permettere) agli individui di richiedere la cancellazione dei propri dati personali quando non sussistono più le condizioni legali per il loro trattamento. La portabilità dei dati garantisce il diritto di ricevere i propri dati in un formato strutturato e di trasferirli a un altro titolare del trattamento. Il principio del consenso esplicito ha rivoluzionato il modo in cui i siti web devono gestire la raccolta dati, richiedendo un opt-in chiaro e informato per ogni finalità di trattamento.

Il concetto di privacy by design impone che la protezione dei dati sia integrata fin dalla progettazione di sistemi e servizi, non aggiunta come ripensamento. Questo ha portato a cambiamenti sostanziali nell’architettura di molti servizi online, con implicazioni che vanno ben oltre i confini europei data la natura globale di internet.

Le legislazioni emergenti e il futuro della privacy

Il California Consumer Privacy Act ha introdotto negli Stati Uniti diritti simili a quelli garantiti dal GDPR, segnalando un cambiamento nell’approccio americano alla privacy dei dati. La Lei Geral de Proteção de Dados brasiliana e il Protection of Personal Information Act sudafricano dimostrano come il modello europeo stia influenzando legislazioni in tutto il mondo, creando gradualmente uno standard globale de facto per la protezione dei dati personali.

Parallelamente, l’emergere di tecnologie come l’intelligenza artificiale e il quantum computing sta ponendo nuove sfide alla privacy che richiederanno approcci normativi innovativi. La Privacy Sandbox di Google, che mira a sostituire i cookie di terze parti con tecnologie meno invasive, rappresenta un tentativo dell’industria di autoregolamentarsi in anticipazione di possibili interventi normativi più stringenti.

Il futuro della privacy online: tecnologie emergenti e tendenze

L’evoluzione tecnologica sta portando sia nuove minacce che nuove opportunità per la privacy online. Le Privacy-Enhancing Technologies rappresentano la frontiera più promettente, con l’homomorphic encryption che permetterà di eseguire computazioni su dati criptati senza mai decifrarli, rivoluzionando il cloud computing e l’analisi dei dati. La differential privacy offre metodi matematicamente rigorati per condividere informazioni aggregate preservando la privacy individuale, mentre i zero-knowledge proofs permettono di dimostrare la validità di un’affermazione senza rivelare l’informazione sottostante.

Il federated learning sta emergendo come alternativa alla centralizzazione dei dati per l’addestramento di modelli di machine learning, permettendo ai dispositivi di contribuire all’apprendimento collettivo senza condividere i dati grezzi. Queste tecnologie promettono un futuro dove privacy e funzionalità non saranno più in conflitto, ma richiederanno una profonda trasformazione dell’infrastruttura digitale esistente.

La preparazione all’era del quantum computing sta già influenzando lo sviluppo di nuovi standard crittografici resistenti agli attacchi quantistici. Questa transizione, che richiederà l’aggiornamento di virtualmente tutta l’infrastruttura di sicurezza digitale nei prossimi anni, rappresenta sia una sfida che un’opportunità per ridefinire gli standard di privacy e sicurezza per le prossime generazioni.

navigare consapevolmente nell’era digitale

La navigazione in incognito, con tutti i suoi limiti, rimane uno strumento utile nell’arsenale della privacy digitale, ma pensare che basti per proteggere la propria identità online è come credere che indossare occhiali da sole renda invisibili alle telecamere di sorveglianza. La vera privacy online richiede una comprensione profonda delle tecnologie coinvolte, una valutazione realistica dei propri rischi e l’adozione di misure proporzionate alle proprie necessità.

In un mondo dove i dati sono diventati la risorsa più preziosa e dove la sorveglianza digitale è pervasiva, la protezione della privacy non può più essere considerata un lusso per paranoici, ma una necessità fondamentale per preservare libertà individuali e collettive. La chiave sta nell’educazione continua, nell’adozione consapevole di strumenti appropriati e nella comprensione che la privacy non è un obiettivo da raggiungere una volta per tutte, ma un processo continuo di adattamento alle mutevoli condizioni del panorama digitale.

La navigazione in incognito continuerà ad avere il suo posto in questo ecosistema, ma solo come parte di una strategia più ampia e sofisticata. Il futuro della privacy online dipenderà dalla nostra capacità collettiva di comprendere, valorizzare e proteggere questo diritto fondamentale in un mondo sempre più interconnesso e datificato. La consapevolezza che stiamo costruendo oggi determinerà il livello di libertà digitale di cui godremo domani.